Метод обнаружения низкоинтенсивных атак

На этапе классификации на вход SOM последовательно подаются вектора из текущего окна, которые распределяются по кластерам. В результате каждая компонента выходного вектора SOM соответствует сетевому пакету. Выходной вектор SOM имеет вид

Метод обнаружения низкоинтенсивных атак (реферат, курсовая, диплом, контрольная)

Разрабатываемый метод, как и любой другой метод машинного обучения, может быть представлен в виде последовательности двух фаз: обучение и классификация.

Назначение фазы обучения заключается в построении классификатора путем итеративной настройки параметров на множестве обучающих примеров (т.н. обучающем множестве), а также оценке (верификации) полученной модели прогнозирования на множестве проверочных примеров (тестовом множестве). Необходимо отметить, что обучающее множество и тестовое множество должны быть предварительно классифицированы экспертом (хотя бы частично) [12].

Если результат проверки обученного классификатора на тестовом множестве совпадает с ожидаемыми и достаточен для классификации осуществляется переход к следующему этапу. Фаза обучения лежит в канве общего принципа построения моделей данных, приведенного в [8] и конкретизируется только обучением. Результатом фазы обучения является классификатор с настроенными параметрами.

Назначение фазы классификации заключается в вычислении меток классов для неизвестных ранее наборов данных с использованием обученного классификатора. Результатом фазы классификации является множество меток классов для неизвестных ранее наборов данных.

Сформулируем шаги метода.

- 1. Для каждого защищаемого сервиса построить отдельную гибридную ИНС. В дальнейшем рассматриваем обнаружение атаки на один сервис, остальные работают аналогично.

- 2. Для отдельного сервиса получить набор пакетов, число которых определено величиной окна.

- 3. Сформировать вектора для шага снижения размерности (самоорганизующейся карты).

- 4. Снизить размерность входных данных. В разрабатываемом методе — кластеризовать вектора при помощи SOM.

- 5. Построить вектора для MLP, в которых каждый компонент соответствует номеру кластера, которому принадлежит пакет. Т.о. входным вектором будет набор кластеризованных пакетов, сохраняющий информацию о порядке (последовательности) поступления. Для пакетов уже определена принадлежность к определённому типу.

- 6. Проанализировать вектора на MLP, классифицировать выявленные в трафике наборы. В данном случае происходит разделение на два класса — атака или норма.

Необходимо отметить, что разделение входящих пакетов по адресам источников представляется ненужным, т.к. в решаемой задаче не влияет ни на последовательность поступления пакетов, ни на их содержимое.

Подробно шаги метода рассматриваются в [8]. Отметим следующее:

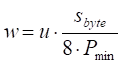

1. Для проведения исследований используются предварительно сохранённые наборы векторов двух типов — полученные на основе «чистого» трафика, и полученные на основе атакующих пакетов, содержащих трафик низкоинтенсивной атаки. Сохранённые пакеты разбивались на интервалы-окна в соответствии с алгоритмом 1формулой 2.

(2).

где Sbyte — скорость передачи информации в сети в байтах в секунду,.

Pmin — минимальный теоретический размер пакета,.

u — коэффициент, показывающий уровень утилизации канала передачи информации.

Окно сдвигается на определённую величину на каждой итерации работы метода, обеспечивая перекрытие с предыдущим окном. Величина сдвига зависит от аппаратной производительности платформы и подбирается на этапе экспериментального исследования (развёртывания системы в реальной защищаемой сети на фазе обучения). Это позволяет точно установить факт начала атаки.

Каждый пакет из окна преобразуется в формат входного вектора для SOM. Состав компонентов входного вектора следует из перечня свойств, позволяющих определить наличие атаки.

Таблица № 1. Состав компонентов входного вектора.

№ байта. | ||

Дельта временной метки от предыдущего пакета, приведённая в диапазон 0−1. | ||

2 — 51. | Порция строковых данных пакета в ASCII-2 кодировке, приведённая в диапазон 0−1 [6, 17]. | |

2. SOM используется для кластеризации событий в узлы матрицы, в которых будут сгруппированы события (пакеты) определённых типов.

На этапе классификации на вход SOM последовательно подаются вектора из текущего окна, которые распределяются по кластерам. В результате каждая компонента выходного вектора SOM соответствует сетевому пакету. Выходной вектор SOM имеет вид <N1, N2,…, Ni>, где i определяется размером окна, а N указывает на то, к какому кластеру сети Кохонена принадлежит данный пакет.

- 3. Выходной вектор SOM является входным вектором MLP.

- 4. После этого вектора подаются на вход многослойного персептрона, обученного распознавать атакующие последовательности пакетов, но уже с учётом информации о событии, т. е. принадлежности пакета той или иной группе-сценарию.

На этапе классификации MLP будет анализировать очередное окно пакетов, классифицируя его как нормальный или атакующий сценарий. Ответы интерпретируются следующим образом:

- — если yn>0.7 и ya<0.3, то набор пакетов нормальный;

- — если yn<0.3 и ya>0.7, то набор пакетов атакующий;

- — иначе — ИНС не может классифицировать пакет.

Результаты анализа («норма», «атака», «невозможно классифицировать») выводятся по каждому окну.

Для экспериментального исследования разработанного метода был разработан прототип системы обнаружения низкоинтенсивных атак на web-сервисы на основе протокола http.

Система использует сенсор, работающий на основе библиотеки libpcap [18].