Моделирование реализуемости угроз атак на информационную систему

Таким образом, при данном способе разрежения входного потока случайных событий, в состояние, характеризующее возможность реализации успешной атаки на реальную угрозу уязвимостей (реализуемость реальной угрозы атаки), поступает входной поток только тех событий, которые предполагают готовность потенциального нарушителя к реализации успешной атаки. Напомним, что при вероятностном разрежении… Читать ещё >

Моделирование реализуемости угроз атак на информационную систему (реферат, курсовая, диплом, контрольная)

Подход к моделированию при неполной готовности потенциального нарушителя к реализации угрозы уязвимостей.

Событие реализуемости возникающей в системе реальной угрозы уязвимостей имеет два исхода с соответствующими вероятностями — реальная угроза либо будет реализована потенциальным нарушителем, либо нет. Поэтому вместо каждого состояния графа системы состояний случайного процесса, отражающего событие возникновения в системе соответствующей реальной угрозы уязвимостей реализации, в данном случае при моделировании уже требуется использовать два состояния. При задании же интенсивностей переходов между состояниями требуется учитывать вероятности реализации потенциальным нарушителем соответствующих угроз уязвимостей, характеризуемых соответствующей сложностью реализации атаки на них.

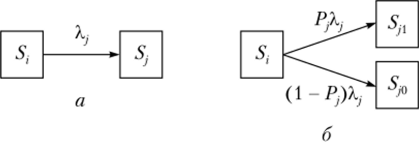

Идея подхода к моделированию эксплуатационных характеристик безопасности в данном случае, предполагающего соответствующее преобразование исходной модели угрозы атаки в модель реализуемости угрозы атаки, проиллюстрирована на рис. 8.1.

На рис. 8.1, а приведен фрагмент графа состояний случайного процесса, моделирующего надежностные параметры и характеристики безопасности. Переход из состояния Si в состояние 5- связан с возникновением в системе реальной угрозы уязвимостей j-го типа, интенсивность возникновения которой в системе — А,.,.

Переход к графу состояний случайного процесса, моделирующего эксплуатационные параметры и характеристики безопасности (рис. 8.1, б), состоит во включении в него вместо состояния Sj двух состояний — SjX и S^. Эти состояния соответствуют готовности или неготовности потенциального нарушителя к реализации возникшей реальной угрозы уязвимостей. С использованием вероятности Р- между этими состояниями разрежается входной поток случайных событий, имеющий интенсивность (см. рис. 8.1, б).

Физический смысл разрежения входного потока случайных событий в данном случае следующий — только доля потока событий возникновения реальных угроз уязвимостей интенсивности Pfe может быть реализована потенциальным нарушителем (к ее реализации он готов).

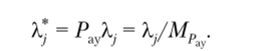

В качестве вероятности Р- при моделировании реализуемости угрозы атаки используется эксплуатационная характеристика опасности потенциального нарушителя для ИС Pav. Ее моделирование мы рассмотрели в предыдущей главе.

Говоря здесь и далее о моделировании реализуемости угрозы атаки, понимаем, что речь идет о моделировании реализуемости угрозы отказа безопасности в отношении угрозы атаки.

Утверждение. Подход к моделированию реализуемости угрозы атаки потенциальным нарушителем, основанный на вероятностном разрежении входных потоков случайных событий, с использованием для разрежения характеристики опасности потенциального нарушителя для ИС Р , корректен.

Доказательство. Изменение характеристики Pav во времени, в предположении о том, что реальные угрозы уязвимостей реализации возникают в системе в среднем через некоторые интервалы времени Г0у, может быть промоделировано с использованием геометрического распределения (табл. 8.1).

Таблица 8.1

Изменение характеристики Ра>. во времени.

t | Toy | T>y | kTb | |||

P., | P, y | pve — PJ | Лy (l — PJ2 | P, yC — P-.J-' |

Рис. 8.1. Подход к моделированию реализуемости угрозы атаки:

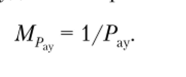

а — фрагмент графа для определения надежностных параметров и характеристик безопасности; 6 — преобразованный фрагмент графа для определения эксплуатационных параметров и характеристик безопасности Для геометрического распределения может быть определено соответствующее математическое ожидание — среднее число событий до первого успеха, в нашем случае — среднее число возникающих в системе реальных угроз уязвимостей реализации до возникновения той из них, на которую потенциальный нарушитель будет готов реализовать успешную атаку Mpj.

С учетом этого интенсивность входного потока случайных событий, приводящего к возможности реализации реальной угрозы уязвимостей, обозначим А.*:

Утверждение. Использование геометрического распределения в модели реализуемости угрозы атаки — в марковской модели, корректно.

Доказательство. Доказывается данное утверждение тем, что геометрическое распределение — это единственное дискретное распределение со свойством отсутствия памяти (без последействия). В пределе (At -*? 0, k —* °°) геометрическое распределение сводится к экспоненциальному распределению.

Таким образом, при данном способе разрежения входного потока случайных событий, в состояние, характеризующее возможность реализации успешной атаки на реальную угрозу уязвимостей (реализуемость реальной угрозы атаки), поступает входной поток только тех событий, которые предполагают готовность потенциального нарушителя к реализации успешной атаки. Напомним, что при вероятностном разрежении простейшего потока случайных событий, как ранее отмечали, разреженный поток также будет простейшим.

Определим формальные условия применения изложенного подхода к моделированию.

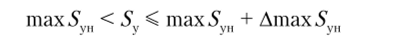

Выше мы говорили о том, что актуальные угрозы атак для ИС определяются заданием соответствующих приращений Дтах5У1|, Дтах5ан, можно исключить при проектировании СЗИ конкретной ИС угрозы тех атак (отнеся их к не актуальным для ИС), для которых выполняется одно из условий (7.7) или (7.8).

Пусть среди угроз уязвимостей присутствуют такие, для которых выполняется условие:

Именно для этих угроз уязвимостей будут вероятностно разрежаться входные потоки случайных событий при реализации рассмотренного подхода к моделированию реализуемости угрозы атаки.

Утверждение. Рассмотренный подход к моделированию может использоваться в том случае, когда, заменив значения 5V для тех угроз уязвимостей, создающих угрозу атаки, для которых выполняется условие:

на max5VH, т. е. задав для них условие 5V = max 5V1I и рассчитав при этом сложность реализации угрозы атаки 5а, получим 5а < тах5ам.

Доказательство. При выполнении данного условия превышение 5а над тах5ам (5а > тах5.ш) обусловливается исключительно наличием в системе угроз уязвимостей, к реализации которых не полностью готов потенциальный нарушитель.

Таким образом, формулируемое в данном утверждении условие будем позиционировать в качестве условия использования изложенного подхода к моделированию реализуемости угроз атак.