Обеспечение непрерывности бизнеса

ВСР направлен на обеспечение поддержки бизнес-процессов компании во время и после чрезвычайной ситуации и может охватывать либо один отдельный процесс, либо совокупность нескольких. ИТ-системы рассматриваются в ВСР исключительно с точки зрения поддержки бизнес-процессов. ВСР может даже не рассматривать вопрос восстановления процессов, фокусируясь только на временных требованиях непрерывности… Читать ещё >

Обеспечение непрерывности бизнеса (реферат, курсовая, диплом, контрольная)

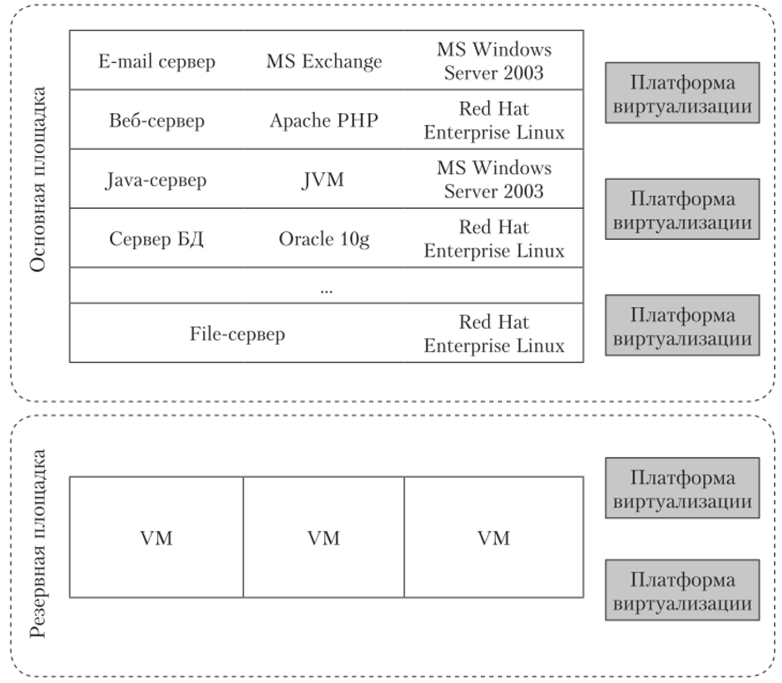

Чтобы ИТ-инфраструктура не просто соответствовала потребностям бизнеса, но и обеспечивала непрерывность доступа к системе и предоставляемым сервисам, необходимо также предусмотреть концепцию (стратегию) непрерывности. В этих целях можно использовать серверные технологии в различных конфигурациях (рис. 7.7). В зависимости от ситуации технологические площадки:

- • могут быть территориально распределены или локализированы,

- • могут иметь полный или частичный резерв оборудования или не иметь его вообще:

- — в случае полного резерва при катастрофе на технологической площадке предоставление ИТ-услуги (приложения) обеспечивается за счет оборудования на второй площадке,

- — в случае частичного резерва основное вычислительное оборудование установлено на одной площадке,

- — если резервирование не осуществляется, то восстановление на новом оборудовании производится с резервных внешних носителей информации;

- • могут иметь кластерную конфигурацию (распределение нагрузки между равнозначными активными серверами приложений).

Возможен и другой вариант: построение резервной площадки «в облаке» (основанной на SRM). Таким образом, на основной площадке обеспечивается локальная доступность, реализуются решения по защите данных, а на резервной площадке организуется аварийное восстановление.

Рис. 7.7. Пример осуществления резервирования

Пример

Территориально распределенная конфигурация с подготовкой вычислительных ресурсов в виде «холодного» резерва

Данная концепция предполагает подготовку резервной серверной площадки, включая всю необходимую серверную инфраструктуру, а также предварительную подготовку и размещение на ней набора оборудования, идентичного оборудованию основного ПОД.

Основные и резервные вычислительные ресурсы работают в режиме взаимного резервирования, при котором часть оборудования на каждой из серверных площадок имеет запас вычислительной мощности. Резервные вычислительные мощности находятся в режиме простоя либо используются для решения второстепенных задач.

На резервной площадке устанавливаются дополнительные системы хранения данных и прочие технические средства резервного копирования данных с сеансами репликации данных с основным ЦОД периодичностью 1 раз в сутки.

При выборе конкретной стратегии непрерывности и восстановления принимаются во внимание следующие аспекты:

- • уровень критичности приложения (системы), исходя из которого определяется допустимое время восстановления;

- • режим восстановления (ручной/автоматический);

- • стоимость реализации;

- • сложность/время реализации.

Подход к реализации стратегии непрерывности бизнеса, как правило, закрепляется в плане обеспечения непрерывности (ВСР).

План обеспечения непрерывности бизнеса — документ, предназначенный для выработки и соблюдения мер, но минимизации рисков системных сбоев информационных систем компании и снижения возможных их последствий для бизнеса.

ВСР направлен на обеспечение поддержки бизнес-процессов компании во время и после чрезвычайной ситуации и может охватывать либо один отдельный процесс, либо совокупность нескольких. ИТ-системы рассматриваются в ВСР исключительно с точки зрения поддержки бизнес-процессов. ВСР может даже не рассматривать вопрос восстановления процессов, фокусируясь только на временных требованиях непрерывности бизнеса. Основная цель подобного документа — своевременное определение вариантов действий в различных критических ситуациях. Это позволяет снизить объем финансового ущерба, обеспечивает более быстрое восстановление, а также удовлетворяет требованиям всех заинтересованных сторон (клиентов, акционеров, регуляторов, руководителей) к непрерывности работы компании.

Однако список задач по формированию плана обеспечения непрерывности бизнеса охватывает большее количество аспектов.

1. Определение всех рисков для бизнеса с формированием плана работ по каждому из данных рисков (в том числе ответственные сотрудники, меры предотвращения реализации рисков и нивелированию их негативного воздействия).

Так как план учитывает множество бизнес-факторов (например, репутационные риски), то как сам список рисков, так и список вариантов их снижения должны постоянно актуализироваться. Любые изменения в бизнес-процессах и бизнес-сервисах после их реализации должны быть отражены в ВСР-нлане.

2. Определение критических сервисов и приложений, параметров целевого времени восстановления (recovery time objective, RTO) и целевой точки восстановления (recovery point objective, RPO), стоимости каждого часа простоя.

Пример

Как правило, подавляющее большинство приложений требует значения RTO, не превышающего 4 ч, и значения RPO менее 2 ч.

- 3. Принципы переноса данных между основной и резервной площадками, выбор оптимального решения (в том числе с рассмотрением удаленности резервной площадки, пропускной способности каналов связи).

- 4. Формирование процесса/нроцедур восстановления сервиса в случае наступления критической ситуации — разработка плана.

План аварийного восстановления (Disaster recovery plan, DRP) — план действий по восстановлению полной работоспособности информационной системы (в том числе на альтернативных площадках).

План аварийного восстановления, как правило, фокусируется на тех ситуациях, когда доступ к информационным системам отсутствует/ограничен в течение длительного периода. В отличие от ВСР, план DRP существует на более операционном уровне, описывая порядок действий (организации технических и организационных решений) по построению системы защиты инфраструктуры ИТ. Так, среди наиболее популярных решений по защите от чрезвычайных ситуаций — построение резервной площадки или ЦОД (disaster recovery site).

В качестве основных методологических материалов разработки планов обеспечения непрерывности и аварийного восстановления используются следующие международные стандарты и руководства:

- •' ISO/IEC 27 001:2005 (ISO/IEC 17 799:2005);

- • сборник лучших практик BCI (The Business Continuity Institute)-,

- • руководство CobiT;

- • Contingency Planning Guide for Information Technology Systems (NIST).

Для обеспечения непрерывности бизнеса, как правило, выполняется комплекс мероприятий:

- • разработка политики непрерывности бизнеса — определение требований и основных принципов;

- • анализ влияния на бизнес BIA (business impact anaylsis) — определение критических ИТ-ресурсов, приоритетов восстановления;

- • разработка и внедрение превентивных мер;

- • определение стратегии восстановления;

- • создание плана обеспечения непрерывности бизнеса ВСР;

- • тестирование и обучение персонала;

- • эксплуатация плана ВСР, в том числе мониторинг реализации и обновление плана, взаимодействие с внешними контрагентами по вопросам непрерывности бизнеса.

Обеспечение информационной безопасности. Цель информационной безопасности — обеспечить бесперебойную работу организации и свести к минимуму ущерб от событий, таящих угрозу безопасности, посредством их предотвращения и сведения последствий к минимуму. С точки зрения безопасности все виды информации, включая бумажную документацию, базы данных, информационные системы, съемные носители, разговоры и другие способы, используемые для хранения и передачи знаний и идей, требуют надлежащей защиты. Информация и поддерживающие ее информационные системы и сети являются ценными производственными ресурсами организации. Их доступность, целостность и конфиденциальность является приоритетными направлениями программы развития информационной безопасности.

В основе развития информационной безопасности на предприятии часто находится риск-ориентированный подход, который подразумевает оптимальный набор средств защиты в соответствии с уровнем угрозы и возможными последствиями, определенными в ходе анализа рисков. Контроль и обеспечение защиты осуществляется на всех уровнях системы и предприятия в зависимости от потенциальных угроз и включает следующие механизмы.

Сетевая безопасность. На этом уровне реализуются задачи защиты внешнего периметра и локальной сети:

- • потоковое сканирование входящего трафика;

- • IPSEC/SSL VPN сервера, в том числе поддержка мобильных устройств, удаленного доступа, токенов, RSA-сертификатов;

- • выявление и блокирование атак, вирусов, вредоносного ПО;

- • предотвращение вторжений;

- • веб-фильтрация по предустановленным категориям трафика между объектами ЛВС и глобальной сетью.

При выборе конкретных программных средств для защиты внешнего периметра в первую очередь важны критерии пропускной способности, высокой доступности сервиса и устойчивости к атакам на отказ в обслуживании.

Пользователи подсети более низкого уровня безопасности не должны иметь доступ в сеть более высокого уровня, пользователи сетей одинакового уровня безопасности не должны иметь доступ в сети друг друга без явного разрешения в политике безопасности, пользователи сетей более высокого уровня безопасности должны иметь возможность взаимодействия с остальными частями сети.

При построении беспроводных сетей должны использоваться протоколы с поддержкой механизмов аутентификации пользователей, взаимной аутентификации беспроводного устройства и точки доступа, шифрования передаваемых данных, а также обязательное физическое разделение беспроводных и локальных сегментов, с направлением трафика беспроводного сегмента на выделенный интерфейс межсетевого экрана. При организации гостевого сегмента его пользователям может быть разрешен только доступ в публичные сети.

При подключении в локальную сеть каждый пользователь должен проходить обязательную проверку на наличие работающего антивируса, актуальности базы антивируса, установки критичных обновлений операционной системы и т. д.

Защита серверов и рабочих станций. Защита от несанкционированного доступа и воздействия вредоносного ПО на пользовательские и системные файлы. Защита серверного оборудования, рабочих станций и мобильных устройств:

- — антивирусная защита;

- — межсетевое экранирование трафика на конечном устройстве;

- — контроль целостности файлов.

Контроль и управление доступом. Создание централизованной системы идентификации и управления доступом пользователей к корпоративным информационным ресурсам:

централизованное ведение учетных записей пользователей;

- — поддержка ролевой модели предоставления доступа пользователям;

- — поддержка механизмов согласования со средствами локального, а дм и 11 истри роваг i и я систем;

- — поддержка Single sign-on, многофакторной аутентификации и пр.

Обеспечение конфиденциальности данных. Обеспечение конфиденциальности данных, обрабатываемой и хранящейся в информационнотелекоммуникационных системах (в частности, в области коммерческой тайны и персональных данных сотрудников, клиентов, контрагентов):

- — использование меток данных;

- — шифрование данных;

- — управление сертификатами ЭЦП;

- — мониторинг доступа пользователей к данным;

- — контроль печати конфиденциальных документов и записи информации на внешние носители данных.

Защита от утечки данных. Функции контентной фильтрации графика, URL-фильтрации, фильтрации e-mail, а также контроль съемных носителей и печати конфиденциальных документов.

Построение централизованной системы управления и мониторинга средств информационной безопасности. Внедрение совокупности решений в централизованную систему мониторинга для обеспечения контроля событий И Б и оценки защищенности инфраструктурных компонентов:

- • устройств сетевой безопасности;

- • конечных устройств;

- • системы централизованного управления доступом;

- • dip-компонентов;

- • системы сканирования уязвимостей;

- • прочие средства безопасности.

Проводятся также следующие действия:

- • инвентаризация информационных активов;

- • ведение и анализ журналов (логов) сетевого оборудования, межсетевых экранов, операционных систем, СУБД, приложений;

- • аудит управления обновлениями;

- • тестирование на проникновение.

При реализации инициатив необходимо не только провести интеграцию отдельных технических решений, но и принять ряд организационных мер:

- • разработать соответствующее методологическое обоснование (детальную политику безопасности, роли и матрицу доступа пользователей всех приложений, классификацию инцидентов информационной безопасности и т. д.);

- • подготовить организационно-распорядительные документы, но управлению и взаимодействию в области информационной безопасности;

- • зафиксировать зоны ответственности подразделений.