Методы и абстрактные модели защиты информации

Как определено в работе, применение СЗИ в первую очередь служит для предотвращения получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации — с нарушением разграничительной политики доступа. Это так называемые СЗИ от НСД… Читать ещё >

Методы и абстрактные модели защиты информации (реферат, курсовая, диплом, контрольная)

Основополагающие методы и абстрактные модели контроля доступа

Как определено в работе [1], применение СЗИ в первую очередь служит для предотвращения получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами (актами) или обладателями информации прав или правил разграничения доступа к защищаемой информации — с нарушением разграничительной политики доступа. Это так называемые СЗИ от НСД.

Основу же построения СЗИ от НСД, с учетом сказанного, составляет реализация методов контроля и разграничения прав доступа (далее — методов контроля доступа) субъектов к объектам — к ресурсам И С, реализующих разграничительную политику доступа.

В качестве ресурсов ИС можно рассматривать также системные ресурсы (системные файловые объекты, объекты реестра операционной системы (ОС) и т. д.). С целью защиты от НСД доступ к таким ресурсам разграничивается определяемыми для различных субъектов правами. В этом случае уже можно говорить о реализации защиты подобными средствами от НСВ на информацию, т. е. об использовании рассматриваемых далее методов защиты как основы реализации СЗИ в общем случае.

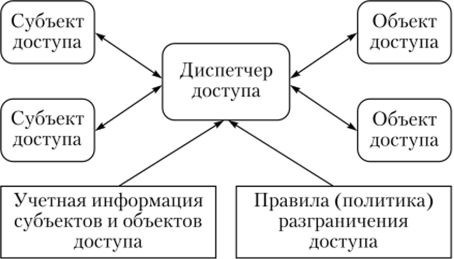

Контроль доступа осуществляется центральным элементом системы защиты — диспетчером доступа. Диспетчер доступа перехватывает все запросы доступа от приложений (в общем случае и системные запросы) к защищаемым объектам (ресурсам) ИС, идентифицирует субъекты, объекты и параметры запрашиваемого доступа (запись, чтение и т. д.) к объекту и анализирует запрос доступа на соответствие заданным правилам. Если запрашиваемый доступ не противоречит заданным правилам (санкционированный доступ), диспетчер предоставляет субъекту запрашиваемый доступ к объекту.

Информацию, идентифицирующую субъекты и объекты доступа, принято называть учетной информацией (или учетными данными); правила, на основании которых диспетчер доступа принимает решение о предоставлении (либо отказе) субъекту доступа к объекту, называют правилами контроля доступа (или правилами доступа), которые в совокупности для множества субъектов и объектов ИС образуют разграничительную политику доступа субъектов к объектам.

Обобщенная схема контроля доступа представлена на рис. 3.1.

Методы контроля доступа различаются способами идентификации субъекта и объекта доступа, способами задания и хранения правил (поли;

Рис. 3.1. Обобщенная схема контроля доступа.

тики) разграничения доступа, соответственно, объектами доступа, имеющими различный физический смысл — файловые объекты (локальные и разделенные в сети), объекты реестра ОС, локальные и сетевые принтеры, внешние накопители и иные устройства, сетевые ресурсы и т. д. К объектам также может быть отнесен и собственно компьютер, к которому разграничиваются права доступа между пользователями.

Замечание. Техническая реализация излагаемых далее методов контроля доступа, включая описание апробированных и запатентованных авторам технических решений, представлена в работе [ 181.